Emotetとは、メールや不正ファイルを使用して個人情報が流出する被害をもたらす「トロイの木馬型」のマルウエアのひとつ。2014年頃に登場し、2018年頃から日本国内でも猛威をふるっている。メールアカウントそのものや、メール内容などの情報窃取に加え、更に他のウイルスへの二次感染のために悪用される。

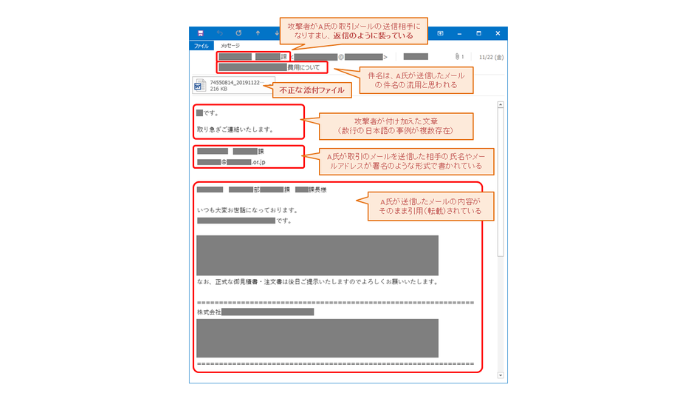

Emotetへの感染を狙う攻撃には、正規のメールへの返信を装う手口が使われる場合がある。この手口では、攻撃対象者(攻撃メールの受信者)が過去にメールのやり取りをしたことのある、実在の相手の氏名やメールアドレス、メールの内容などの一部を流用し、あたかもその相手からの返信メールであるかのように見える攻撃メールが使われる。そのため、攻撃メールの受信者が、知った人物から送られてきたメールと勘違いして添付された不正なファイルを開いてしまい、Emotetに感染してしまう恐れがある。

「正規のメールへの返信を装う」攻撃メールの例(出典:IPA)

また、攻撃者はEmotetに感染した端末から窃取した正規のメール文面やメールアドレスなどを、ほかへの攻撃に悪用していることが考えられる。正規のメールに書かれていた重要情報が攻撃に悪用されてしまう可能性もあるため、注意が必要だ。

Emotetの攻撃が埋め込まれた添付ファイルでは、マクロが埋め込まれた文書・表計算ファイルのほか、ZIPファイルやアプリインストーラファイル、ショートカットなども発見されている。

IPAでは、過去にやり取りしたことがある相手からのメールや、自分が過去に送信したメールへの返信に見えたとしても、身に覚えのない内容や上図の攻撃メールと特徴が似ている場合には、添付ファイルを開いたり、本文のURLリンクをクリックしないよう注意を呼び掛けている。

参考:(独法)情報処理推進機構(IPA)Emotet関連情報